- კიბერსივცე – მსოფლიო კონტექსტი

კიბერუსაფრთხოება უსაფრთხოების ერთიანი სისტემის განუყოფელი ნაწილია და საქართველოსთვის, როგორც ევრო-ატლანტიკურ სივრცეში ინტეგრირების მსურველი ქვეყნისთვის, მისი ინტეგრირება უსაფრთხოების ფართო კონტექსტში უაღრესად მნიშვნელოვანია. ცალკე აღებული „კიბერომი“ არ არსებობს და ყოველი კიბეროპერაცია, როგორც წესი, ჰიბრიდული თუ სრულმასშტაბიანი ომის ნაწილია.

ამავდროულად, კიბერსივრცის, როგორც მხარეთა დაპირისპირების არეალის მნიშვნელობა,ყოველდღიურად მზარდია,განვითარებული ქვეყნების კიბერუსაფრთხოების სფეროში ჩართული დანაყოფების რიცხვი ყოველდღიურად მატულობს, ბიუჯეტი კი მილიარდობით დოლარს უტოლდება და მიუხედავად ეკონომიური კრიზისებისა თუ ფინანსური სირთულეებისა, ჯერ არცერთ სახელმწიფოს ეს ხარჯი არ შეუმცირებია. უნდა აღინიშნოს, რომ სახელმწიფოთა კიბერშესაძლებლობები მხოლოდ თავდაცვას არ ემსახურება და ნატო-ს მონაცემებით, ოცდაათამდე ქვეყანას გააჩნია შემტევი პოტენციალი, მათ შორის მოწინააღმდეგის კრიტიკულ ინფრასტრუქტურაზე კიბერდივერსიებისათვის საჭირო შესაძლებლობებიც.ბუნებრივია, შეტევით პოტენციალზე გახარჯული ფინანსები არ არის გამჭვირვალე და ხელმისაწვდომი, რაც ართულებს ზუსტი პროპორციის დადგენას შემტევ და თავდაცვით საშუალებებზე დახარჯულ თანხებს შორის.

ზემოთქმული ტენდენციები ცხადყოფს, რომ კიბერდომეინი საჰაერო, სახმელეთო, საზღვაო და კოსმოსურის მხარდამხარ დაპირისპირების სრულუფლებიანი მეხუთე სივრცეა, ხოლო კიბერელემენტების გამოყენება პოლიტიკური, ეკონომიკური თუ სამხედრო მიზნების მისაღწევად, გეოპოლიტიკური უპირატესობის მოსაპოვებლად -თანამედროვე მსოფლიოს რეალობა. კიბეროპერაციები დღესდღეობით უკვე წარმოადგენს ყველა ომის, კონფლიქტის თუ დაპირისპირების მნიშვნელოვან შემადგენელ ნაწილს.ერთ-ერთი საკვანძო ადგილი უჭირავს კიბერს რუსული ჰიბრიდული ომის ტაქტიკაშიც, რომლის სამიზნესაც ჩვენი ქვეყანაც წარმოადგენს.

რუსეთის მიერ წარმოებული კიბეროპერაციები როგორც ტექნიკურ, ასევე ფსიქოლოგიურ ეფექტზე ა ორიენტირებული, რაც კიბერსივრცის დაცვას საქართველოსთვის, როგორც კრემლის დაინტერესების მუდმივი ობიექტისათვის, პრიორიტეტულ მიმართულებად აქცევს. კრემლი საქართველოს მისი გავლენის სფეროდ მოიაზრებს და საქართველოშიც, ისევე როგორც სხვა ქვეყნებში, რუსული კიბერაქტივობების არეალი დიპლომატიურ, ეკონომიკურ, სამხედრო, პოლიტიკურ, კულტურულ, სოციალურ,რელიგიურ თუ საინფორმაციო მოქმედებებს მოიცავს.

ა ორიენტირებული, რაც კიბერსივრცის დაცვას საქართველოსთვის, როგორც კრემლის დაინტერესების მუდმივი ობიექტისათვის, პრიორიტეტულ მიმართულებად აქცევს. კრემლი საქართველოს მისი გავლენის სფეროდ მოიაზრებს და საქართველოშიც, ისევე როგორც სხვა ქვეყნებში, რუსული კიბერაქტივობების არეალი დიპლომატიურ, ეკონომიკურ, სამხედრო, პოლიტიკურ, კულტურულ, სოციალურ,რელიგიურ თუ საინფორმაციო მოქმედებებს მოიცავს.

ცხადია,ასეთ ვითარებაში, დიდ მნიშვნელობას იძენს სახელმწიფო უსაფრთხოების კიბერმდგენელი.მცირე რესურსის მქონე ქვეყნისათვის სწორი ასიმეტრიული პასუხების შემუშავება. საჭიროა რუსეთის მიერ კიბერსივრცის გამოყენების სწორი აღქმა და შესაბამისი საპასუხო მოქმედებების შემუშავება კონცეპტუალურ, სტრატეგიულ თუ საოპერაციო დონეზე. რუსეთი კონფლიქტებს როგორც შეიარაღების კინეტიკური სახეობების, ისე კიბერშეტევითი პოტენციალის გამოსაცდელ ერთგვარ პოლიგონად განიხილავს.ამის ნათელი მაგალითია უკანასკნელი დეკადების განმავლობაში რუსეთის მიერ განხორციელებულ კიბერშეტევებსა და მათ შედეგებში მიღწეული „პროგრესი“. ასევე, კიბერელემენტის გამოყენების არეალის მკვეთრი ზრდა. რუსეთის დესტრუქციული კიბეროპერაციების ანალიზი კიდევ უფრო მნიშვნელოვანია იმის გათვალისწინებით, რომ რამდენიმე თვეში სახელმწიფოს კიბერუსაფრთხოების ახალი ეროვნული სტრატეგია უნდა დაამტკიცოს, რომლის სამოქმედო გეგმის განხორციელებაც დიდწილად განაპირობებს ქვეყნის კრიტიკული ინფრასტრუქტურის დაცულობის ხარისხს. აღნიშნული კი მხოლოდ რუსული საფრთხის სწორად გაცნობიერების პირობებშია შესაძლებელი.

- რუსული კიბეროპერაციების ტრანსფორმაცია თანამედროვე კონფლიქტებში

პოლიტიკურ პროცესებში კიბერელემენტი რუსეთმა პირველად 2007 წელს, ესტონეთის წინააღმდეგ განხორციელებული კიბერთავდასხმისას გამოიყენა. აღნიშნული შეტევა გარკვეულ ათვლის წერტილად ითვლება კიბერსივრცის პოლიტიკური მიზნით გამოყენების ისტორიაში.არაკინეტიკურ თავდასხმაზე რეაგირების მექანიზმის არარსებობამ საშუალება მისცა რუსეთს, მისი ჩართულობის პირდაპირი მტკიცებულებების გარეშე, შეტევა განეხორციელებინა ნატოს წევრ ქვეყანაზე, ისე, რომ საპასუხო მოქმედებები არ ყოფილიყო მოსალოდნელი. მიუხედავად იმისა, რომ რუსეთის ჩართულობის პირდაპირი ტექნიკური მტკიცებულებები ვერ იქნა მოპოვებული, კოორდინაციისა და ორგანიზების დონეზე კრემლის კვალი თვალში საცემია.

ესტონეთის მთავრობის გადაწყვეტილებას, ქალაქის ცენტრიდან მოშორებულ სამხედრო სასაფლაოზე გადაეტანა საბჭოთა ჯარისკაცის ბრინჯაოს ქანდაკება, სადამსჯელო ოპერაციის სახით მასირებული კიბერშეტევა მოჰყვა, რაც ერთგვარი პოლიტიკური გზავნილი იყო და მიზნად სამოქალაქო მღელვარების, მასობრივი არეულობის გამოწვევას ისახავდა.

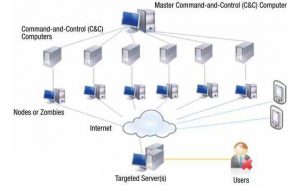

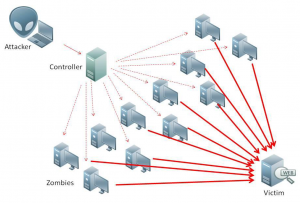

ესტონურ ვებსაიტებზე მასირებული DDoS შეტევა დაახლოებით ერთი თვის განმავლობაში მიმდინარეობდა, რის შედეგადაც, მათი უმეტესობა იძულებული გახდა შეეწყვიტა ინფორმაციის მიმოცვლა გლობალურ ქსელთან ან საერთოდ დახურულიყო. კიბერსივრცე ესტონეთზე ზემოქმედების არეალად შემთხვევით არ იქნა შერჩეული. იგი ამ პერიოდისთვის საინფორმაციო კომუნიკაციების თვალსაზრისით ერთ-ერთი ყველაზე მეტად განვითარებულ ქვეყანა იყო . სამიზნეს წარმოადგენდა სამთავრობო, პარლამენტის და პოლიტიკური პარტიების საიტები, საბანკო, საინფორმაციო და სატელეკომუნიკაციო სექტორი. მასირებულმა თავდასხმებმა, რომელშიც სხვადასხვა მონაცემით სამხრეთ ამერიკის, აფრიკისა და აზიის ქვეყნებში არსებული სამოცამდე „ბოტნეტი“ მონაწილეობდა, მწყობრიდან გამოიყვანა საბანკო სექტორის რამდენიმე მსხვილი წარმომადგენელი. ზოგიერთ საიტზე განხორციელდა საწყისი გვერდების ცვლილება, ე. წ. Defacement.

კიბერთავდასხმის შედეგები მრავალმხრივ ეფექტზე იყო გათვლილი: 2007 წლისთვის მოსახლეობის დაახლოებით 60 % რეგულარული ინტერნეტ მომხმარებელი იყო, ესტონეთის ცხოვრების “e-lifestyle” სამაგალითოდ ითვლებოდა განვითარებული ქვეყნებისათვის,ხოლო სამთავრობო უწყებების მუშაობა ფაქტიურად ინტერნეტსივრცეში მიმდინარეობდა. შედეგად, განხორციელებული შეტევებს, როგორც ვირტუალური, ასევე ფსიქოლოგიური და რეალური შედეგი ჰქონდა.

ძეგლის გადატანის შემდეგ ეთნიკური რუსების (იმ დროისათვის მოსახლეობის დაახლოებით. 25 % ) დემონსტრაციები ძალადობასა და მასობრივ არეულობაში გადაიზარდა, რასაც მასიური დაპატიმრებები და მსხვერპლი მოჰყვა.ჰაკერების კარგად ორგანიზებული თავდასხმები და სწორი სტრატეგია ფოკუსირებული იყო პოლიტიკურ თუ ეკონომიკურ შედეგზე. საერთო ჯამში, კიბერთავდასხმა ემსახურებოდა საზოგადოებაში შიშის, ფსიქოლოგიური ტერორის ატმოსფეროს შექმნას, მასობრივი არეულობის, დესტაბილიზაციის პროვოცირებას და წარმოადგენდა პოლიტიკურ გზავნილს მსოფლიო საზოგადოებისადმი, რომ სხვა არაკონვენციურ ოპერაციებთან ტანდემში კიბერსივრცის გამოყენება მომავალშიც აქტიურად მოხდებოდა პოლიტიკური, სამხედრო თუ გეოპოლიტიკური მიზნების მისაღწევად.

ასეც მოხდა:რუსეთ-საქართველოს 2008 წლის ომში რუსული სამხედრო ძალების სახმელეთო, საზღვაო და საჰაერო აქტივობებთან ტანდემში, საქართველოს კიბერსივრცეზე განხორციელდა მასირებული DDoS შეტევა, რომელმაც მოახდინა საბანკო სექტორის, სატრანსპორტო კომპანიების, სატელეკომუნიკაციო პროვაიდერების და სამთავრობო საიტების პარალიზება.

კიბერშეტევათა კასკადი კონვენციური მოქმედებების კარგად ორგანიზებულ თანმხლებ პროცესს წარმოადგენდა და მასობრივი არეულობის გამოწვევის გარდა, საინფორმაციო ვაკუუმის შექმნას, დეზინფორმაციის გავრცელებას, საქართველოსათვის საერთაშორისო მხარდაჭერის არხების გადაკეტვას ემსახურებოდა. რუსეთის შეიარაღებული ძალების საქართველოში შემოჭრის შემდეგ, კიბერშეტევა განხორციელდა საქართველოს პრეზიდენტის, მთავრობის, საგარეო საქმეთა სამინისტროსა და პარლამენტის საიტებზე, აგრეთვე – საინფორმაციო პორტალებსა და მსხვილ საბანკო დაწესებულებებზე.

ესტონეთზე განხორციელებული შეტევების მსგავსად, რუსულ საიტებზე გამოქვეყნდა კიბერშეტევისათვის საჭირო პროგრამული უზრუნველყოფა და ინსტრუქციები, ასევე სამიზნე ქართული საიტების მისამართები. მიუხედავად იმ გარემოებისა, რომ თეორიულად, აღნიშნული სქემა იძლევა საშუალებას, ნებისმიერმა აქტივისტმა, ყოველგვარი ორგანიზების გარეშე, საკუთარი წვლილი შეიტანოს კიბერთავდასხმაში, ხოლო სამართლებრივად ამგვარი თავდასხმის ატრიბუცია მეტად რთულია, სამთავრობო მხარდაჭერის კვალი აღნიშნულ მასირებულ კიბერშეტევაში მაინც აშკარაა. თურქეთსა და რუსეთში დაფიქსირებული ბოტნეტების სერვერების უმეტესობა, რომელთა მიერ განხორციელებულმა შეტევებმა საქართველოს საინფორმაციო სივრცის პარალიზება და ფაქტიური საინფორმაციო ბლოკადა გამოიწვია, რუსულ კიბერკრიმინალურ დაჯგუფება RBN -ს ეკუთვნის.

შეტევები, გეოგრაფიულადაც და დროშიც, თანხვედრაში იყო რუსულ კონვენციურ მოქმედებებთან: საინფორმაციო და სამთავრობო საიტების მწყობრიდან გამოყვანა წინ უსწრებდა საავიაციო დარტყმებს. პირველ თავდასხმებს ქართულ სამთავრობო სერვერებზე, ჯერ კიდევ 19-20 ივლისს ჰქონდა ადგილი, ამასთან, გამუდმებით მიმდინარეობდა სამიზნეების სკანირება. კიბერშეტევების ერთმანეთსა თუ სხვა ოპერაციებთან კოორდინაციის მაღალი ხარისხი უტყუარად ადასტურებს, რომ ეს იყო ერთი კამპანიის ნაწილი, რომლის დაგეგმვა და მომზადებაც წინ უსწრებდა რუსულ კონვენციურ მოქმედებებს.

ესტონეთთან შედარებით, 2008 წელს საქართველო ნაკლებად იყო დამოკიდებული საინფორმაციო ტექნოლოგიებზე (7 ინტერნეტმომხმარებელი 100 მოსახლეზე; ესტონეთში -57/100), ამდენად, კიბერთავდასხმას არ ჰქონია სახელმწიფოსათვის დამანგრეველი შედეგი. მიუხედავად ამისა, ეს შეტევა ითვლება სამხედრო მოქმედებების მხარდამხარ განხორციელებულ პირველ ფართომასშტაბიან კიბერშეტევად, რომლის გამოცდილებაც რუსეთმა წარმატებით გამოიყენა უკვე უკრაინასთან არსებული დაპირისპირების დროს.

უკრაინის კონფლიქტში სწორად დაგეგმილმა და გამოყენებულმა დესტრუქციულმა კიბეროპერაციებმა დიდწილად განაპირობა უკრაინის პოლიტიკური და სამხედრო ინსტიტუტების მართვისა და კომუნიკაციის უნარის ნაწილობრივი მოშლა. გარდა აღნიშნულისა, 2015 წლის მიწურულს, უკრაინის კონფლიქტის მიმდინარეობისას პირველად მოხდა კიბერშეტევის გამოყენება კინეტიკური ეფექტის მისაღწევად -შეტევა უკრაინის კრიტიკულ ინფრასტრუქტურაზე -ენერგეტიკულ სექტორზე.

კონფლიქტის განმავლობაში ხორციელდებოდა მასშტაბური თავდასხმები სამთავრობო საინფორმაციო რესურსსა თუ ზოგიერთი პოლიტიკოსისა და საზოგადო მოღვაწის პერსონალურ გვერდებზე. კიბერშეტევები განხორციელდა კომუნიკაციის შეფერხების მიზნით და საჯარო და კერძო ვებ-გვერდების გასათიშად საგარეო საქმეთა სამინისტროს, უსაფრთხოების თუ თავდაცვის სექტორის, უკრაინის პრეზიდენტის საიტებზე. სამთავრობო გეგმებისა და დოკუმენტაციის ხელში ჩასაგდებად განხორციელდა მიზანმიმართული თავდასხმები თაღლითური ელექტრონული წერილების გაგზავნით.კიბერშეტევის ახალი მიმართულებით გამოყენების მაგალითი იყო ცენტრალური საარჩევნო კომისიის მუშაობის მოშლის მცდელობები საპრეზიდენტო და საპარლამენტო არჩევნებისას 2014 წელს; ასევე, აღსანიშნავია უკრაინელი სამხედროებისთვის დანებების მოწოდებით მოკლე ტექსტური შეტყობინებების მასირებული დაგზავნა და სოციალურ ქსელებში ყალბი ანგარიშებით განხორციელებულ დეზინფორმაციის გავრცელება და ტრადიციული სოციალური ინჟინერიის მეშვეობით განხორციელებული თავდასხმები.

ისეთ მნიშვნელოვან მოვლენებთან კიბერშეტევების დროში კოორდინაცია, როგორიც იყო მაიდანის პროტესტი, საპარლამენტო არჩევნები, ყირიმის ანექსია და სხვა, ასევე მათი სირთულე და ტექნიკური მახასიათებლები მოწმობს, რომ კიბეროპერაციები, სავარაუდოდ, იმართებოდნენ ისეთი სახელმწიფო ან სამხედრო აქტორების მიერ, როგორიცაა გენერალური შტაბის მთავარი სადაზვერვო სამმართველო ან ფედერალური უშიშროების სამსახური.

უკრაინის კონფლიქტში რუსეთმა ორი ახალი მიმართულებით მოახდინა კიბერელემენტის გამოყენება: პირველი: რუსეთის სპეცსამსახურებმა შეძლეს გამოეყენებინათ მსხვილი მობილური ოპერატორების ტექნიკური შესაძლებლობები აბონენტების ფარული მოსმენებისთვის, მათი ადგილმდებარეობის განსაზღვრისა და საარტილერიო დარტყმებისთვის კოორდინატების გადასაცემად.

და მეორე:მოგვიანებით, 2015 წლის მიწურულს, განხორციელდა კიბერშეტევა დასავლეთ უკრაინის ენერგეტიკულ სექტორზე, კერძოდ, სადისტრიბუციო ქსელზე, რითაც ენერგიის გარეშე დარჩა ასეულობით ათასი აბონენტი. მართვისა და კონტროლის სისტემებზე დისტანციური წვდომის მოპოვების შედეგად, ქსელიდან გამოირთო გამანაწილებელი სადგურები, რამაც ელექტროენერგიით მომარაგებაში შეფერხებები გამოიწვია. გამოყენებულმა „მალვეარმა“ ზოგიერთი მართვის სისტემის პროგრამული უზრუნველყოფა გაანადგურა.

ესტონეთსა და საქართველოში გამოყენებული ტექნოლოგიებისგან განსხვავებით, ეს მაღალტექნოლოგიური კიბერშეტევა წარმოადგენს კიბერშეტევების გამოყენების პირველ პრეცედენტს კინეტიკური ეფექტის მისაღწევად.

უკანასკნელი რამდენიმე წლის განმავლობაში, რუსეთის დესტრუქციული კიბერაქტივობები პოსტ-საბჭოთა ქვეყნების არეალს გასცდა და ევროპისა თუ აშშ-ის საარჩევნო პროცესები თუ მიმდინარე პოლიტიკური მოვლენები (მაგ. ბრექსიტი, რეფერენდუმები და სხვა) მრავალჯერ გახდა რუსეთის სამთავრობო სტრუქტურებთან დაკავშირებული ჰაკერების სამიზნე.კიბერსივრცე რუსეთის მიერ აქტიურად გამოიყენება მოწინააღმდეგე ქვეყნების მთავრობების დელეგიტიმაციის მიზნით, სტრატეგიულ პარტნიორებთან ურთიერთობების ძირგამომთხრელი საქმიანობის ასპარეზად. არსებობს მოსაზრება, რომ არჩევნებში კიბერშეტევებით ჩარევა, შესაძლოა, ხორციელდებოდეს არა რომელიმე კანდიდატის მხარდასაჭერად, არამედ, მიზნად ისახავდეს დემოკრატიული პროცესების და ზოგადად არჩევნების ინსტიტუტის დისკრედიტაციას. ცხადია, გარდა სახელმწიფო ინსტიტუტების ხანგრძლივვადიანი დისკრედიტაციისა, საზოგადოების აღქმაში გამარჯვებული კანდიდატის რუსეთის მიერ მხარდაჭერილი პოლიტიკოსის იმიჯი კრემლისთვის მომგებიანია, და ამ მიზანს ორივე კანდიდატის მიზანმიმართული დისკრედიტაციის გზით მარტივად აღწევს.

- რუსეთის კიბერშესაძლებლობები და აქტორები

დესტრუქციული კიბეროპერაციების ფართო და მრავალმხრივი გამოყენება აგრესორი ქვეყნის მიერ ცხადყოფს, რომ რუსეთის ტექნიკურ ან ფსიქოლოგიურ ეფექტზე გათვლილი კიბერაქტივობები რეალური საფრთხის შემცველია საქართველოსათვის და ამ კიბერსაფრთხეების მასშტაბი მზარდია, როგორც სირთულის, ისე მრავალფეროვნების თვალსაზრისით.რუსეთის მიერ განხორციელებულმა ან მხარდაჭერილმა, ტექნიკურ შედეგზე ორიენტირებულმა კიბერშეტევამ საქართველოში შესაძლოა გამოიწვიოს მნიშვნელოვანი ზარალი და მსხვერპლიც კი, რადგან სუსტად დაცული ინფრასტრუქტურის პირობებში დაბალტექნოლოგიური შეტევაც კი შესაძლოა არაპროპორციულად დიდი ზარალის მიზეზი გახდეს. კიბერარხებით გავრცელებულმა პროპაგანდისტულმა კონტენტმა, შესაძლოა გამოიწვიოს საინფორმაციო-ფსიქოლოგიური ეფექტი: კრემლის სასარგებლოდ ცნობიერების შეცვლა, პროდასავლური განწყობების შემცირება და პრორუსული ელიტის ფორმირება-გაძლიერება, რაც კონვენციური მოქმედებების წინაპირობა შეიძლება გახდეს.

სტრატეგიული დაგეგმვის კორექტირებულ დოკუმენტებში, რომლებიც 2020 წლამდე ამოცანებს განსაზღვრავს, რუსეთის ფედერაციის საინფორმაციო უსაფრთხოების დოქტრინას მნიშვნელოვანი ადგილი უჭირავს. უშიშროების საბჭოს მდივნის, ნ. პატრუშევის მოსაზრებით, „პირველ რიგში ეს გამოწვეულია ახალი სამხედრო საფრთხეების და მუქარების წარმოქმნით. მათი გამოჩენა თვალსაჩინოა „არაბული გაზაფხულის“ მოვლენებში, სირიასა და ერაყში, უკრაინასა და მის გარშემო მიმდინარე პროცესებში. გამოიკვეთა სამხედრო საფრთხეების გადანაცვლება საინფორმაციო სივრცეში“.

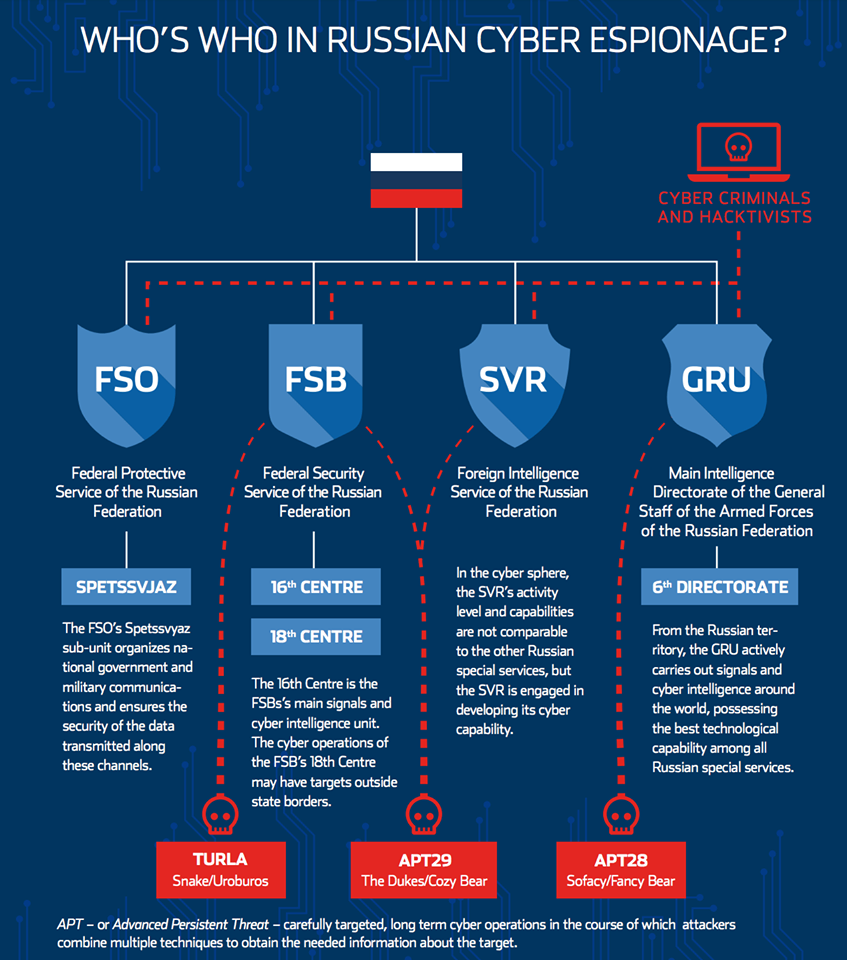

კონცეპტუალური ბაზის აღნიშნული პათოსიდან გამომდინარე, შემტევი კიბერპოტენციალის თვალსაზრისით, რუსეთი ერთ-ერთ მოწინავე პოზიციას იკავებს მსოფლიოში. რუსეთის კიბერსარდლობის, კიბერდოქტრინებისა თუ კიბერშესაძლებლობების შესახებ მონაცემები ერთობ ბუნდოვანია და ისინი შინაარსობრივად განსხვავდებიან ნატო-ს წევრი ქვეყნების შესაბამისი დანაყოფების სტრუქტურისაგან თუ დოკუმენტაციისაგან. უაღრესად კონსპირაციული ხასიათის გამო, გართულებულია ღია წყაროებში არსებული მონაცემების შედარება რუსული სახელმწიფო კიბერაქტორების რეალურ ორგანიზაციულ სტრუქტურასთან.

ცნობილია, რომ რუსეთის თავდაცვის სამინისტროს კიბერდანაყოფები პასუხისმგებელნი არიან შემტევი კიბეროპერაციების განხორციელებაზე, საინფორმაციო-ფსიქოლოგიური ეფექტის მქონე კიბერღონისძიებებსა და მოწინააღმდეგის მართვისა და კონტროლის სისტემებში მავნებელი პროგრამული უზრუნველყოფის ჩანერგვაზე. საქართველოსათვის საფრთხის შემცველია ის გარემოება, რომ რუსეთის საინფორმაციო ოპერაციების ჯარები 2016 წლის სექტემბრიდან რეგულარულად მონაწილეობენ სამეთაურო-საშტაბო სწავლებაში „კავკასია“ (“Кавказ”).

უკრაინის ენერგოსისტემაზე 2014 წელს რუსეთის მიერ განხორციელებული კიბერშეტევები კიდევ უფრო აღრმავებს განცდას, რომ რუსეთი მომავალ კონფლიქტში არ შემოიფარგლება მხოლოდ DDoS და Defacement შეტევებით ან კიბერჯაშუშობის ოპერაციებით.არსებობს მონაცემები, რომ უცნობმა რუსმა აქტორებმა წარმატებულად განახორციელეს მართვის სისტემებზე დისტანციური წვდომის საშუალებებით წარმოების მართვისა და კონტროლის სისტემების(Industrial Control Systems – ICS) რამდენიმე მსხვილი მწარმოებლის პროგრამის კომპრომეტირება. ლეგალური პროგრამული უზრუნველყოფის განახლებებში მავნე პროგრამული კოდის ჩანერგვა და ამ გზით მომხმარებლის, მათ შორის, კრიტიკული ინფრასტრუქტურის სისტემასთან პირდაპირი წვდომის დამყარება.ცხადია,არსებობს რუსეთის მხრიდან ჩვენი ქვეყნის კრიტიკული ინფრასტრუქტურის წინააღმდეგ კინეტიკური ეფექტის მქონე კიბერშეტევის განხორციელების საფრთხე, რასაც, გარკვეულ ეტაპზე, შესაძლოა ნგრევა და მსხვერპლიც კი მოჰყვეს.

საქართველოსათვის საფრთხის შემცველი კიდევ ერთი მიმართულება რუსეთის კიბერჯაშუშობის შესაძლებლობებია. წლების განმავლობაში რუსული აქტორების მიერ ჩანერგილი ჯაშუშური პროგრამის მსხვერპლი გახდა სამთავრობო და ძალოვან სტრუქტურათა რესურსები, სამხედრო ატაშეების ოფისები, ნატო-საქართველოს ურთიერთობასთან დაკავშირებული დოკუმენტაცია და სხვა სენსიტიური მასალები, სამხედრო – სამრეწველო სფეროს საიდუმლო პროექტები

რუსეთი კიბერსივრცეს,მწყობრიდან გამოყვანის ან ჯაშუშობის მიზნით მოწინააღმდეგის ქსელზე წარმოებული თავდასხმების გარდა, ასევე ფსიქოლოგიური ეფექტის მისაღწევად იყენებს, რაც კრემლის სასარგებლოდ ადამიანების ქცევის ან ცნობიერების შეცვლის მცდელობებს გულისხმობს.

კიბერსივრცეში დომინირებისთვის კრემლს, გარდა სახელმწიფო აქტორებისა, სხვა მრავალფეროვანი საშუალებების გააჩნია:

- რუსულ კიბერშეტევებში წლების განმავლობაში მნიშვნელოვანი როლი შეასრულა ძლიერი ტექნიკური შესაძლებლობების მქონე კიბერკრიმინალურმა ორგანიზაციამ RBN (“Russian Business Network”), რომელმაც ინტენსიური თავდასხმა განახორციელა ქართულ და ლიეტუვას ქსელებზე.

- რუსული სადაზვერვო სამსახურები აარსებენ ჰაქტივისტურ ჯგუფებს, ქირაობენ მათ ან მოქმედებენ უკვე არსებულთა საფარქვეშ. ჰაქტივისტური კიბერშეტევები წარმოადგენდა ერთ-ერთ ელემენტს კრემლის მიერ მხარდაჭერილ კიბერშეტევებში ესტონეთის, საქართველოს და უკრაინის წინააღმდეგ.

- მნიშვნელოვანია კრემლთან ასოცირებული კიბერაქტორების (მაგ. რუსული სპეცსამსახურების კონტროლქვეშ მოქმედი ჰაკერულ დაჯგუფება APT28) “false flag” ოპერაციები – ტერორისტებთან თანამშრომლობის პრეცენდენტი კიბერსივრცეში. სწორედ ეს ორგანიზაცია ამხილეს „დაეშთან“ ასოცირებული “Cyber Chaliphate”-ის მიერ ჰაქტივიზმის საფარქვეშ საფრანგეთის სატელევიზიო არხ TV5 Monde-ზე 2015 წლის აპრილში განხორციელებული თავდასხმასა და ამერიკის ცენტრალური სარდლობის ტვიტერის ანგარიშის გატეხვასა და დაშინების მიზნით ფრანგი და ამერიკელი სამხედროების პირადი მონაცემების გამოქვეყნებაში. სავარაუდოდ, ანტიტერორისტულ კოალიციაში ჩართული სამხედროების წინააღმდეგ მიმართული კამპანიის ნაწილად უნდა მივიჩნიოთ ქართული კონტინგენტის მიმართ მუქარის შემცველი კონტენტის გავრცელება სოციალური ქსელებით.

- რუსეთი აქტიურად იყენებს ე.წ. ყალბი პერსონების (“false personas”) შესაძლებლობებს.მაგალითად, დაჯგუფება „კიბერბერკუტი“ (“Киберберкут”) ახორციელებს რუსული სამხედრო ოპერაციებისა და სტრატეგიული ამოცანების კიბერმხარდაჭერას და აწარმოებს როგორც ტექნიკურ, ისე პროპაგანდისტულ შეტევებს. იგი 2014 წლიდან აქტიურადაა ჩართული კიბერჯაშუშობის აქტებსა თუ DDoS -ს შეტევებში ნატოსა და უკრაინის, ასევე – ევროპის ზოგიერთი ქვეყნის სამთავრობო საიტების წინააღმდეგ. ხდება მოპოვებული დოკუმენტაციის ონლაინ გავრცელება, რაც ძირითადად ემსახურება მოწინააღმდეგე ქვეყნის მთავრობების დისკრედიტაციას, არჩევითი ორგანოებისადმი ნდობის შემცირებას, მოწინააღმდეგის დემორალიზებას, დაშინებას და დეზორიენტაციას.

- კიბერსივრცეში სასურველი განწყობების დასანერგად რუსეთი ფართოდ იყენებს ანაზღაურებად კომენტატორთა არმიას – ე. წ. ტროლებს.ტროლების უმსხვილესი დაჯგუფებას წარმოადგენს„ინტერნეტის კვლევის სააგენტო“ (The Internet Research Agency (IRA), Trolls from Olgino)- სახელმწიფოს მიერ დაფინანსებული ორგანიზაცია, რომელიც ძირითადად აქვეყნებს რუსულ პროსამთავრობო კონტენტს ან ერთვება ონლაინ-დისკუსიაში კრემლის სასარგებლოდ.

- კიბერსივრცის კონტროლის ერთ-ერთი ინსტრუმენტია სოციალურ მედიაში კონტენტის ავტომატურად გავრცელების მრავალრიცხოვანი აპლიკაციები – კონტროლირებადი ინტერნეტ-ბოტები.ეს ინსტრუმენტი გამოიყენება არასასურველი ინფორმაციის ჩასაძირად, სპეციფიკური მესიჯის გასავრცელებლად ან განსხვავებული სირთულის თუ შინაარსის სხვა ამოცანის ავტომატურ რეჟიმში შესასრულებლად.

რუსულ კიბეროპერაციებში მნიშვნელოვან როლს თამაშობს ორი ჰაკერული დაჯგუფება: APT 28 (Fancy Bear) და APT 29 (Cozy Bear), რომლებიც რუსეთის ფედერაციის გენერალური შტაბის სამხედრო დაზვერვასთან ასოცირდებიან.ორივე ორგანიზაცია პასუხისმგებელია აშშ საპრეზიდენტო არჩევნების პროცესში დემოკრატიული პარტიის სერვერებიდან ინფორმაციის დაუფლებაზე (ე.წ. The DNC Hack). ამას გარდა, APT 28 პასუხისმგებელია ასევე ევროპის ქვეყნების თავდაცვის სექტორის საინფორმაციო სისტემებიდან ინფორმაციის მოპარვასა და საქართველოს სახელმწიფო სტრუქტურების და ჟურნალისტური წრეების წინააღმდეგ 2008-14 წლებში განხორციელებულ კიბერჯაშუშობის კამპანიაზე. APT 29-ის სახელი უკავშირდება აშშ სახელმწიფო დეპარტამენტის, თეთრი სახლის, პენტაგონის და სხვა სახელმწიფო უწყებების სისტემებიდან არასაიდუმლო ინფორმაციის გაჟონვას.არსებული მონაცემებით, APT 29-ს თვეების განმავლობაში ჰქონდა წვდომა დემოკრატიული პარტიის კომუნიკაციის საშუალებებზე, ელექტრონულ ფოსტასა და სოციალურ ქსელებში კერძო მიმოწერის კონტენტზე.

დასკვნის მაგიერ

ბოლო ორი ათწლეულის განმავლობაში განხორციელებული რუსული დესტრუქციული კიბეროპერაციების ანალიზი ცხადყოფს, რომ რუსეთი კონფლიქტების პროცესს კინეტიკურ მეთოდებთან ან სხვა აქტივობებთან შეწყვილებული კიბერელემენტების ერთგვარ პოლიგონად, გამოსაცდელ სივრცედ იყენებს, რითაც უზრუნველყოფს კიბერსივრცეში მოქმედების ფორმებისა და მეთოდების დახვეწას. ესტონეთისა და საქართველოს წინააღმდეგ გამოყენებული დაბალტექნოლოგიური შეტევები უკრაინის კონფლიქტისას კინეტიკური ეფექტის მქონე რთული ვირუსების (BlackEnergy და Ouroboros) ზემოქმედებით შეიცვალა, ხოლო აშშ-ისა და დასავლეთ ევროპის ზოგიერთი ქვეყნის არჩევნებში და პოლიტიკურ ცხოვრებაში ჩარევის მცდელობამ ნათლად წარმოაჩინა, რომ კიბერელემენტი და ზოგადად, კიბერსივრცე რუსეთისათვის სტრატეგიულად მნიშვნელოვან დომეინად იქცა, ხოლო დესტრუქციული კიბეროპერაციები მომავალშიც სულ უფრო მეტი ამოცანის გადასაჭრელად იქნება გამოყენებული კონფლიქტის მიმდინარეობისას თუ მშვიდობიან პერიოდში.არსებული ვითარებიდან გამომდინარე, სახელმწიფომ დიდი ძალისხმევა უნდა გასწიოს და გაატაროს მოცულობითი სამუშაო,როგორც ქმედითი და თანამედროვე სტრატეგიული დოკუმენტების შექმნის, ასევე კიბერშესაძლებლობების სამხედრო ოპერაციებთან თუ უსაფრთხოების სხვა მიმართულებებში ინტეგრაციის თვალსაზრისით. სწორად ჩამოყალიბებული და გაწერილი კონცეპტუალური ბაზისა და სამოქმედო გეგმის გარეშე საქართველო ვერ შეძლებს ეფექტურად გაუმკლავდეს რუსულ კიბერსაფრთხეს და სრულყოფილად შეასრულოს სანდო პარტნიორის როლი კიბერსივრცეში, სწორედ ამ რეალობის გათვალისწინებით უნდა მოხდეს კიბერუსაფრთხოების ახალი ეროვნული სტრატეგიის ჩამოყალიბება, რომელმაც უნდა უზრუნველყოს კიბერუსაფრთხოების სრული ინტეგრაცია ფართო უსაფრთხოების კონტექსტში.

Joshua Davis. “Hackers Take Down the Most Wired Country in Europe.” Wired (online), August 21, 2007

იგივე ხელწერით ხასიათდებოდა კიბერთავდასხმა ლიეტუვას სამთავრობო საიტებზე: ამ ქვეყნის საკანონმდებლო ორგანომ 2008 წლის ივნისში აკრძალა საბჭოთა და ნაცისტური სიმბოლიკის გამოყენება. კიბერშეტევა განხორციელდა რამდენიმე ასეულ საიტზე. ჰაკერებმა გაავრცელეს ლიეტუვას საწინააღმდეგო სლოგანები და საბჭოთა სიმბოლიკა. ზემოაღნიშნული შეტევა უკავშირდება სანკტ-პეტერბურგში ბაზირებულ კრიმინალურ დაჯგუფება RBN-ს (Russian Business Network), რომელიც ასევე პასუხისმგებელია საქართველოს წინააღმდეგ განხორციელებულ მასირებულ კიბერშეტევაზე.

DDOS (A distributed-denial-of-service) – კომპრომეტირებული კომპიუტერების მეშვეობით გენერირებული დიდი რაოდენობით მონაცემთა მოთხოვნის ნაკადის მიმართვა სერვერისკენ, რომელიც მიმართულია ქსელის გამტარობის დ აოპერატიული მეხსიერების გადასავსებად, რასაც შესაძლოა შედეგად მოჰყვეს სამიზნე სისტემის მწყობრიდან გამოყვანა და ბიზნეს-პროცესის მოშლა.

Eneken Tikk, Kadri Kaska, Liis Vihun. International Cyber Incidents: Legal Considerations. CCDCOE, 2010

Malware, მავნე პროგრამული უზრუნვეყოფა; კომპიუტერულიპროგრამა, რომელიცგამოიყენებაინფორმაციულსისტემებზეარასანქცირებულიშეღწევის, სენსიტიურიინფორმაციისშეგროვების, მოპარვის, განადგურების, შეცვლის, კრიპტაციისანკომპიუტერზეუკანონოწვდომისმოსაპოვებლად.

Доктрина информационной безопасности Российской Федерации.Указ президента РФ от 05.12.2016

Великая Победа в Великой Войне” Патрушев Н.

Dr Andrew Foxall. Putin’s Cyberwar: Russia’s Statecraft in the Fifth Domain. Russia Studies Centre Policy Paper No. 9 (2016). The Henry Jackson Society May 2016დაბალტექნოლოგიური კიბერშეტევის ფორმა, რომელიც არასანქცირებულად ცვლის საიტის (ვებგვერდის) გარეგნულ იერსახეს, ხშირად პირველ გვერდს. ძირითადად, გამოიყენება ჰაქტივისტების ან კიბერტერორისტების მიერ საპროტესტო მესიჯის, პროპაგანდისტული მასალის ან სხვა კონტენტის გასავრცელებლად. ამ ტიპის თავდასხმა განხორციელდა რუსეთთან აფილირებული ჰაკერების მიერ 2008 წლის ივლისში საქართველოს პრეზიდენტის ვებგვერდზე, სადაც განთავსდა ფაშისტური სიმბოლიკა.

Fireeye special report, 2014. APT28: A WINDOW INTO RUSSIA’S CYBER ESPIONAGE OPERATIONS?.

Defence Intelligence Agency. Russia Military Power – building a military to support great power aspirations. dia-11-1704-161. Report, 2017. ხელმისაწვდომია www.dia.mil/Military-Power-Publications

Defence Intelligence Agency. Russia Military Power – building a military to support great power aspirations. dia-11-1704-161. Report, 2017. ხელმისაწვდომია www.dia.mil/Military-Power-Publications

Defence Intelligence Agency. Russia Military Power – building a military to support great power aspirations. dia-11-1704-161. www.dia.mil/military-power-publications

ავტორი – ანდრო გოცირიძე

კონსულტანტი კიბერუსაფრთხოების საკითხებში

დოკუმენტში გამოთქმული მოსაზრებები ეკუთვნის ავტორს და შეიძლება არ ემთხვეოდეს საზოგადოებრივი მაუწყებლის პოზიციას.